An einem 24sten habe ich Geburtstag. An einem anderen 24sten im Jahr gibt es auch immer Geschenke. Die 24 wandelt sich taeglich wie von Zauberhand um Mitternacht in eine Null… Das doppelte Dutzend muss eine magische Zahl sein. Per Anhalter durch die Galaxis reisende Leute behaupten zwar immer wieder, die Antwort auf alle Fragen sein 42. Aber vermutlich ist dem Autor Douglas Adams da nur ein schlichter Zahlendreher unterlaufen. Denn die Anwort auf die Frage „Was zur Hoelle soll 0x800708c5 fuer ein Fehler sein???“ ist nicht 42 sondern ganz klar 24! So oft muss naemlich nach der Standardeinstellung eines AD ein anderes Passwort eingeben werden, bevor sich ein frueher schonmal verwendetes erneut setzen laesst. Warum? Genau das haben sich vermutlich auch ein paar Genies bei Microsoft gefragt. Naemlich als sie nach einem vernuenftigen Standardwert gesucht haben. Und warum ausser der „0x800708c5“ keine sinnvolle Fehlerbeschreibung kommt? Nunja, damit der verunsicherte Benutzer seinen allwissenden Sysadmin ruft 😉 Aber das ist ein anderes Thema.

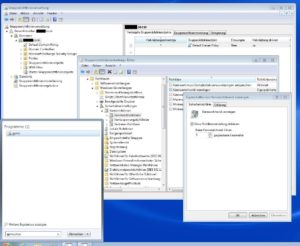

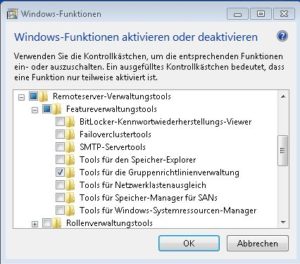

Bevor ich gleich erklaere, warum soeine Passwort-History zwar theoretisch eine schlaue Idee ist, in der Praxis aber eher das Gegenteil, will ich erstmal schnell einen Weg zeigen, diese Option abzuschalten. Wer jetzt glaubt, an die Einstellung im AD laesst sich wie ueblich mit der gpedit.msc gelangen… Nunja, sehen laesst sie sich dort schon. Nur nicht aendern. Hierzu bedarf es naemlich der gpmc.msc, aber vermutlich ist die „Gruppenrichtlinienverwaltung“ noch gar nicht installiert 🙁 Also erstmal downloaden. Fuer Windows 7 gibt es sie unter https://www.microsoft.com/en-us/download/details.aspx?id=7887. Nach der Installation einfach „Programme und Features“ aus der Systemsteuerung aufrufen.

In der Gruppenrichtlinienverwaltung durchhangeln bis zur „Default Domain Policy“. Ueber Rechtsklick laesst sich der Editor oeffnen. Dort findet sich dann unter Richtlinien->Sicherheitseinstellungen->Kennwortrichtlinien die Option „Kennwortchronik erzwingen“. Den Wert einfach auf „0“ setzen.

Sie ganz zu deaktivieren ginge natuerlich auch, hat aber potenziell Auswirkungen auf andere Einstellungen.

Soo, nun aber die Erklaerung, warum das Befolgen dieser Anleitung eben nicht zwangslaeuffig die Sicherheit des Accounts schwaecht sondern sie eher staerkt. Ist ja voellig klar: Wer alle paar Tage zum Setzen eines neuen Passworts per AD-Richtlinie gezwungen wird, neigt schnell dazu, es anschliessend gleich wieder in das alte zu aendern. Das ist ja aber nun eigentlich nicht der Sinn dieser regelmaessig wiederkehrenden Uebung. Also wie oft muss ein neues Passwort erzwungen werden, damit der gequaelte Benutzer nicht diesen dummen Versuch unternimmt? Nunja, einer gibt beim ersten Mal auf, ein Zweiter beim zweiten Mal… Aber wann gibt jeder auf? Das klingt wie die verflixte Frage nach dem Sinn des Lebens. Und wir alle kennen die Antwort auf diese Frage aller Fragen: 42! Ach Quatsch, 24! Und genau das ist dieser Wert naemlich – ziemlicher Quatsch. Denn er ist nicht besser oder schlechter als irgend ein anderer. Im Gegenteil!

Die meisten Menschen, welche zu regelmaessigen Passwortwechseln gezwungen werden, neigen dazu, immer nur ein oder zwei Zeichen zu aendern. Gelangt ein Uebelwicht also an die Liste der vergangenen Passworte… Programme wie HashCat nutzen diese menschliche Eigenart immer nur ein paar Zeichen zu variieren, um den Aufwand fuer einen BruteForce-Angriff erheblich zu reduzieren. Kurze Erklaerung, ohne in die mathematischen Details zu gehen: Ein standardmaessig 8stelliges Passwort aus Buchstaben/Zahlen/Sonderzeichen ist auch mit heutiger Rechentechnik meist nicht mit vertretbarem Aufwand zu knacken. Wenn ein Nutzer aber immer nur ein oder zwei Zeichen aendert, bleiben im besten Fall also stets 6 Zeichen konstant. Passworte solcher Laenge lassen sich aber schon mit relativ geringem Aufwand knacken. Und der Aufwand sinkt nocheinmal erheblich, wenn der Angreifer 24 Stop-Strings hat, gegen die er seinen Angriff fahren kann… Da wuenscht sich das arme Opfer, es waere von seinem Admin nicht gezwungen worden, dem Angreifer soviel Anhaltspunkte zu liefern 😉

2